"Selamat pagi

" , CK hadir lagi disini. Kemarin cah kudus telah share update software terbaru, yaitu Free Download CCleaner 3.15.1643.

Nah, pada kesempatan ini cah kudus akan lanjut share mengenai facebook lagi.

Hmm, terakhir update mengenai facebook yaitu

ID FB, Jadikan Foto Profil Sebagai Emoticon Chat Facebook. Sepertinya judul postingan CK kali ini mantap bukan?

wkeke. Anda penasaran? Silakan dibaca sampai selesai.

Kasusnya itu begini, begitu (

halah, ini apaan) Sekarang banyak sekali

Tips, Trik, Cara Hack, Bobol Facebook.

Gak

percaya? coba saja cari di kotak pencarian facebook (letaknya ada di

sebelah kanan icon pemberitahuan atau notifications) dengan kata kunci

Cara Hack Facebook. Banyak kan? Hasilnya campur aduk, ada fans page dan ada grup. Lebih mantab lagi jika ada suatu fans page

Cara Hack Facebook

dan kebetulan yang nge-Like sampai ribuan, wow!. Sepertinya pengguna

facebook penasaran dan ingin sekali bisa bobol facebook teman. Mungkin

karena faktor tidak suka, pernah membuat sakit hati (

cieee), dan lain sebagainya sehingga pengguna facebook tertarik untuk menyukai halaman fans page

Cara Hack Facebook.

Setelah saya telusuri, biasanya si pembuat fans page share cara hack facebook di menu info. Selain itu ada juga yang mempunyai

anu, ehh ketemu anu lagi,

hehe.

Maksudnya si admin mempunyai motif gimana caranya agar halaman fanspage

nya banyak yang nge-Like sampai sekian ribu kemudian dia mau share

Cara Hack Facebook kepada para fansnya.

Ahh, ada-ada saja nih,

hoho.

Berbagai cara dilakukan agar menarik perhatian pengguna facebook dan

gimana caranya agar bisa mengantongi email dan password facebook korban,

heheuw. Dan masih banyak lagi motif aneh, gak jelas dan sebagainya.

Kembali

lagi membahas Menu Info Fans Page yang bersangkutan. Apa sih isi dari

Menu Info FP tersebut? Okelah saya akan share menurut sepengetahuan (

halah, bahasanya ribet,

ahaha) saya ya. Sebentar, saya mau menambahkan lagi, hehe Lucunya tips, trik, cara hack facebook dikaitkan dengan email

Staff Facebook,

ahaha. Maksudnya bagaimana cah? Begini, si admin itu mengecoh kita dengan email

jadi-jadiannya

staf facebook. Seakan-akan jika kita mengirimkan email ke staff

facebook, si staff facebook tersebut mau membantu kita, dalam arti

memberi tahu password facebook teman yang akan di bobol,

Itu Bohong, Itu Palsu,

ahaha (sepertinya itu lirik lagu ya) :D

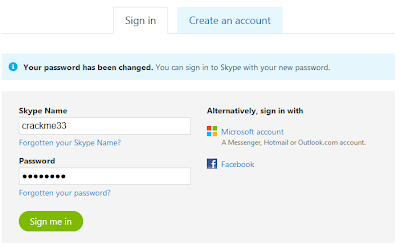

Lanjut ahh, biasanya format perintahnya seperti ini

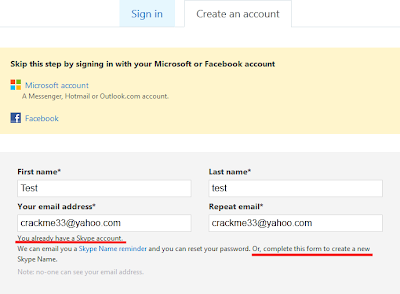

- Kita disuruh buka mail.yahoo.co.id kemudian disuruh login menggunakan ID dan password yahoo (yaiyalah, hehe)

- Kemudian kita disuruh Klik Menu Tulis pesan. Pada kotak Kepada

ini nih biasanya si admin fans page mengecoh kita, yaitu kita disuruh

memasukkan emailnya si staff facebook. Padahal itu email yahoo nya si

admin fans page :p.

Emailnya pasti ada embel-embel blablafacebook@yahoo.com dll pokoknya yang mirip lah

- Pada kotak CC (Carbon Copy) biasanya si admin fans page menyuruh membiarkan kosong saja

- Pada Kotak Judul biasanya kita disuruh menuliskan Retrieve a Forgotten Password, Password Retrieve dll pokoknya yang hampir mirip lah

- Dan ini nih yang terakhir, pada kotak Isi Pesan pada baris pertama si admin fans page menyuruh menulis :

alamat email facebook kita.

Kemudian baris kedua : alamat email korban.

Pada baris ketiga : password facebook kita.

Baris ke empat kode rajasia staf facebook, contoh cgi-bin/$#$#blabla (haduh, ribet dan wagu tenan).

Maksud dari tulisan yang saya garis tengah yaitu info penting yang akan dimanfaatkan si admin fans page

- Kemudian kita disuruh klik tombol Kirim

Itulah

cara sesat yang di share di Menu Info facebook. Setelah kita mengirim

request tersebut kita disuruh menunggu balasan email dari staff facebook

dan si admin menjanjikan si staff facebook mau memberi tahu password

facebook korban. Woy sadar, bangun gan!. Anda Ditipu, Diperdaya! Pada

penjelasan sebelumnya saya sudah menyanyi

Itu Bohong, Itu Palsu!.

Intinya..Jangan

lakukan hal fatal seperti mengirimkan email ke staff jadi-jadian

facebook. Itu sama saja memberikan email dan password facebook Anda

kepada orang usil.

Mungkin Anda bertanya-tanya

Mengapa membuat judul Cara Hack, Bobol Facebook Cuma 1 Menit?

Jawaban saya simple saja. Biar pengguna facebook yang punya niat hack,

bobol facebook penasaran, sadar dan tahu dampak fatal jika terpedaya

oleh tips trik mudah cara hack, bobol facebook.

Mungkin

(lagi) diantara kalian ada yang merasa tertipu, ingin marah atau apalah

karena judul postingan ini sangat menggoda dan Anda ingin sekali bobol

facebook teman,

ahaha. Tunda dulu niat untuk bobol facebook teman, login menggunakan akun facebook sendiri lebih ayik :)

Sekian

yang dapat saya sampaikan, jika teman-teman ingin menambahkan

pendapatnya silakan tuliskan di kotak komentar. Share ke teman-teman

Anda ya (klik tombol like/ suka dibawah postingan ini) agar tidak ditipu

oknum yang tidak bertanggung jawab! Semoga bermanfaat, semangat pagi

cah :)

Sumber : http://yuuddaa.blogspot.com